Vielleicht hast du schon von DNSSEC gehört oder gelesen, aber verwendest du es auch schon für deine Domains?

Falls du dir nicht sicher bis was DNSSEC genau ist, was es dir bringt und ob es überhaupt brauchst, solltest du jetzt weiterlesen.

Dieser Beitrag wird möglichst kurz gehalten und du erhältst die wichtigsten Infos zu den Domain Name System Security Extensions (DNSSEC).

Verlieren wir also keine Zeit und legen direkt los! 🚀

Was ist DNSSEC?

Die Domain Name System Security Extensions (DNSSEC) sind eine Reihe von Internetstandards, die das Domain Name System (DNS) um Sicherheitsmechanismen zur Gewährleistung der Authentizität und Integrität der Daten erweitern.

Das sagt uns Wikipedia dazu. Toll, jetzt sind du und ich im Prinzip genauso schlau wie vorher, oder?

Versuchen wir’s also noch einmal in verständlichem Deutsch. Einverstanden?

DNSSEC sorgt dafür, dass deine Besucher auch tatsächlich deine Webseite zu sehen bekommen, wenn sie voller Vorfreude deine Domain in die Adresszeile ihres Browsers tippen oder auf eine andere Art und Weise deine Domain aufrufen.

Was sollen sie denn auch sonst zu sehen bekommen, denkst du dir jetzt vielleicht.

DNS-Cache-Poisoning

Deine Webseite wird auf einem Computer gespeichert, der mit dem Internet verbunden ist – wir nennen diesen Computer einfachheitshalber Server. 😉

Dieser Server hat eine feste IP-Adresse zugewiesen bekommen. Über diese IP ist auch deine Webseite erreichbar. Doch kein Mensch will sich ständig irgendwelche IP-Adressen merken, nur um eine Webseite aufzurufen.

Also wurden Domains erfunden. Cool, oder? 🥳

Ich gehe jetzt nicht darauf ein wie genau deine Domain mit deiner Server-IP zusammenkommt. Das würde den Rahmen sprengen und mehr verwirren als helfen.

Ich versuche es etwas einfacher zu erklären. Von deinem Webhoster bekommst du in der Regel mindestens zwei sogenannte Nameserver mitgeteilt. Diese hinterlegst du bei deinem Domain Registrar für jede Domain, die du mit diesem Webhoster verbinden möchtest.

Hast du deine Domain ebenfalls bei deinem Webhoster bestellt, erledigt das der Webhoster normalerweise automatisch für dich.

Deine Webseite ist jetzt also erreichbar. Besucher stürmen deine Webseite, du machst den Umsatz deines Lebens. 🤑

Jetzt werden die Nameserver deines Hosters gehackt und eine kleine Textdatei herausgesucht, die den Namen deiner Domain enthält – eine sog. DNS-Zonen-Datei.

In dieser Datei stehen so nützliche Dinge wie die IP-Adresse zu der deine Domain gehört.

Der Hacker verändert nichts, bis auf genau diese IP-Adresse. Die neue IP-Adresse gehört zum Server des Hackers.

Dort liegt bereits eine – zumindest optische – Kopie deiner Webseite.

Deine Domain wird weiterhin wie verrückt aufgerufen. Und natürlich werden deine Besucher mit dem Server des Hackers verbunden, ohne, dass sie einen Unterschied bemerken.

Du hast aber zum Glück einen guten Webhoster, der den unbefugten Zugriff sofort bemerkt und unterbunden hat. Außerdem wurden alle DNS-Einträge korrigiert und deine Domain ist nun wieder mit der richtigen IP verbunden.

Puh, nochmal Glück gehabt. Doof nur, dass die IP des Hackers im DNS-Cache gespeichert und somit für mindestens einige Stunden „vergiftet“ wurde. Deine Besucher werden jetzt nämlich nicht sofort wieder mit der richtigen IP verbunden.

Der Hacker macht jetzt vielleicht nicht sofort den Umsatz seines Lebens, aber zumindest greift er fleißig die Daten deiner vermeintlichen Kunden ab.

Et voilà: DNS-Cache-Poisoning

Stell dir jetzt mal vor, dass du der Besucher bist und die Webseite deiner Bank gehört. Eine ziemlich unangenehme Situation – für alle Beteiligten.

Wie können wir uns bzw. unsere Besucher gegen solche Szenarien schützen?

Wie funktioniert DNSSEC?

Du ahnst es schon. DNSSEC ist für unsere vorab beschriebene Situation die Lösung. Doch wie funktioniert das eigentlich?

Um zu gewährleisten, dass ein Besucher mit dem richtigen Server verbunden wird, wenn er deine Domain aufruft, muss die Kommunikation zwischen den beiden signiert werden.

Das funktioniert so. Es werden Public und Secret Keys benutzt. Mit dem Secret Key werden alle DNS-Informationen digital signiert. Der Browser deines Besuchers kennt den Public Key und kann damit die digitale Signatur überprüfen und die Authentizität bestätigen.

Oder auch nicht.

In dem Fall sieht es für den Besucher so aus als würde deine Domain gar nicht existieren. Das ist uncool, aber immer noch besser als mit einer gefälschten Webseite verbunden zu werden. Findest du nicht? 😉

Mit der Aktivierung von DNSSEC ist also alles erledigt und du bzw. deine Webseiten sind sicher. Leider nicht ganz!

Keine eierlegende Wollmilchsau

DNSSEC sollte nur ein kleiner Teil deines Sicherheitskonzepts sein – wenn überhaupt (dazu kommen wir gleich noch). Denn die Kommunikation zwischen deiner Webseite und deinen Besuchern ist nach wie vor unverschlüsselt.

Das hast du aber sicher bereits mit Hilfe eines SSL-Zertifikats gelöst. Oder dein Webhoster hat das bereits automatisch für dich getan. So ist es zumindest bei uns. 🙂

Deine Webseite selbst wird durch DNSSEC auch nicht plötzlich zu Fort Knox. Du musst also dafür sorgen, dass sie nicht (so einfach) gehackt werden kann.

Es ist gut DNSSEC zu aktivieren. Aber das ist noch lange nicht alles was du tun kannst und solltest.

Gibt es Nachteile bei der Nutzung von DNSSEC?

Natürlich hat jede Technologie nicht nur Vor-, sondern auch Nachteile.

Die Nachteile von DNSSEC könnten z.B. sein, dass durch die Verifizierung der signierten DNS-Informationen mehr Zeit benötigt wird, um deine Webseite auszuliefern. Das heißt, deine Webseite wird ggf. etwas langsamer.

Das ist aber vernachlässigbar, weil das in der Regel nicht wahrnehmbar ist.

Was allerdings wichtiger ist, ist die Tatsache, dass eine Domain mit DNSSEC schwerer zu managen ist oder besser gesagt, du bist nicht so flexibel.

Damit ist gemeint, dass du z.B. bei einem Transfer deiner Domain aufpassen musst, dass der DNSSEC Schlüssel ebenfalls zum neuen Domain Registrar übertragen wird. Oder du musst es manuell tun.

Das wäre allerdings noch halb so wild, denn dadurch wäre DNSSEC zwar nicht mehr aktiv, aber deiner Webseite wäre weiterhin erreichbar.

Schlimmer wäre es, wenn du dein Hosting wechselst und vergisst den DNSSEC Schlüssel in deinem neuen Hosting einzurichten. In diesem Fall wäre deine Webseite spätestens nach ein paar Stunden für niemanden mehr erreichbar, weil die Browser deiner Besucher die Authentizität der DNS-Daten nicht mehr verifizieren könnten.

Das geht aber auch ohne einen Hosting-Wechsel. Was ist mit deinen Subdomains? Solange sich diese in derselben DNS-Zone befinden wie deine Hauptdomain, ist alles in Ordnung. Doch was, wenn es nicht so ist? Dann musst du DNSSEC auch für deine Subdomains aktivieren und einrichten.

Du siehst selbst, dass DNSSEC viel Arbeit machen kann (aber nicht muss) und dass du vorsichtiger mit DNS-Anpassungen sein musst.

Es sind keine schwerwiegenden Nachteile, aber am Ende musst du natürlich selbst entscheiden, ob du DNSSEC aktivieren möchtest oder nicht.

Hier erhältst du übrigens noch weitere Informationen dazu was die Nachteile von DNSSEC sein können.

Grundsätzlich ist es aber eine gute Sache. Nur scheint das kaum jemanden zu interessieren. 🤔

Warum benutzt kaum jemand DNSSEC?

Tatsächlich wird DNSSEC von kaum jemandem benutzt. Ja, sogar für die Domain deiner Bank oder Sparkasse wird DNSSEC vermutlich nicht aktiviert sein.

Paypal.de oder Akamai.com hingegen haben es aktiviert. Und auch ein paar andere große Unternehmen. Aber eben bei Weitem nicht alle.

Woran das liegt? Vielleicht an den Nachteilen, die ich bereits genannt habe. Vielleicht auch an etwas anderem. golem.de berichtete Anfang 2022 von Problemen bei der Postbank, die vermutlich (auch) mit DNSSEC zutun hatten. Aktuell nutzt postbank.de jedenfalls kein DNSSEC.

Ich denke, dass es vor allem an genau diesen, vermeintlich kleinen, Problemchen liegt, dass DNSSEC kaum genutzt wird.

Dennoch bietet es einen gewissen Schutz. Aber, ob du die Erreichbarkeit deiner Webseiten damit riskieren möchtest oder dir die korrekte Konfiguration von DNSSEC zutraust und dir die damit einhergehende Sicherheit wichtiger ist, musst du letztendlich für dich selbst entscheiden.

Unsere Kunden haben jedenfalls die Möglichkeit DNSSEC für ihre Domains zu aktivieren. Wir sind ihnen dabei gerne behilflich, weisen aber gleichzeitig daraufhin, dass es auch mehr Probleme machen als lösen kann.

FAQ

Häufig gestellte Fragen zu DNSSEC werden hier beantwortet.

Kann für jede Domain DNSSEC aktiviert werden?

Nein, nicht alle Domains unterstützen DNSSEC. Aber fast alle. Falls du DNSSEC für eine neue Domain aktivieren möchtest, solltest du vorab prüfen, ob diese auch DNSSEC unterstützt. Eine kurze Google-Recherche sollte dir schnell Klarheit verschaffen.

Schützt DNSSEC meine Webseite vor Hacking oder DDoS-Angriffen?

Nein, deine Webseite kann auch mit der Verwendung von DNSSEC angegriffen sowie gehackt werden.

Verschlüsselt DNSSEC den Traffic auf meiner Webseite?

Nein, DNSSEC signiert lediglich die Antworten von deiner Webseite (deinem Server). Für die Verschlüsselung des Datenverkehrs zwischen deiner Webseite und einen Besuchern sorgt ein SSL-Zertifikat.

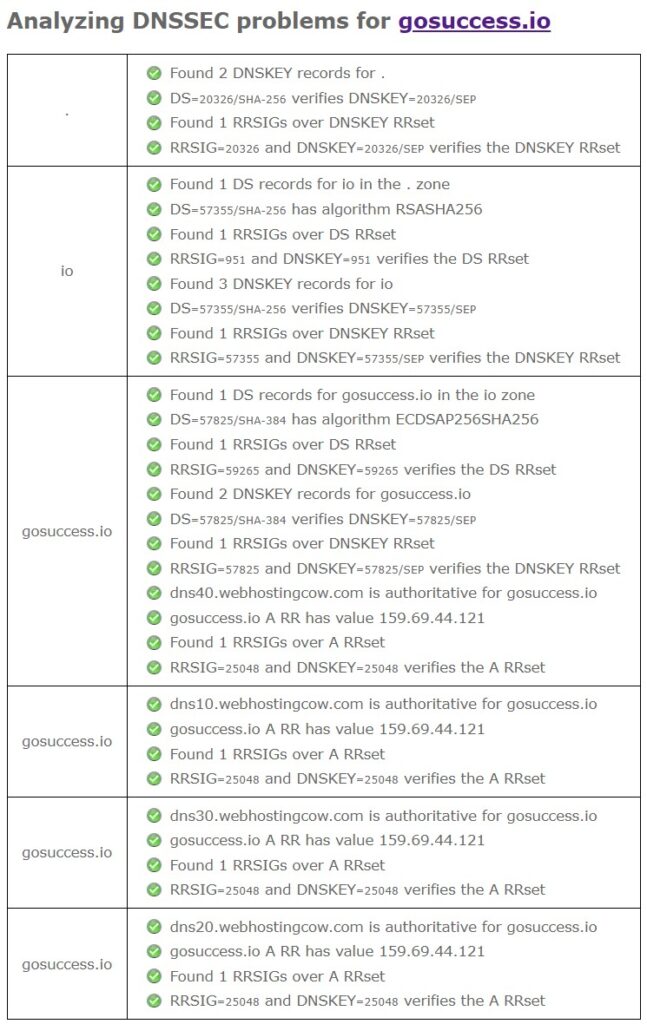

Wie kann ich prüfen, ob DNSSEC mit meiner Domain funktioniert?

Nach der Einrichtung von DNSSEC kannst du das Tool von VeriSign benutzen. Gebe dort einfach deine Domain ein. Das Ergebnis sollte wie folgt aussehen: